Una volta scaricato sul dispositivo, BankBot è in grado di sottrarre i dati della carta di credito dell'utente truffato.

|

| Fonte: ESET |

La variante trovata su Google Play a inizio settembre è la prima che è riuscita a combinare le ultime funzioni evolute di BankBot: il sistema di offuscamento del codice migliorato, una sofisticata funzionalità di esecuzione del payload (il momento in cui il programma viene eseguito) e un complesso meccanismo di infezione che sfrutta il servizio accessibilità di Android.

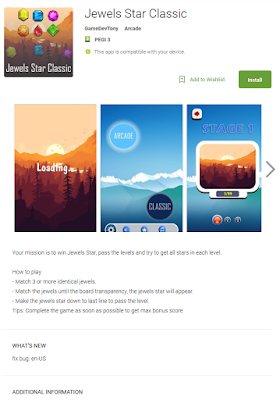

Quando l'utente scarica Jewels Star Classic (i cybercriminali hanno usato impropriamente il nome della serie di giochi legittimi Jewels Star, che non sono in alcun modo legati al malware), ottiene un gioco Android perfettamente funzionante, ma che nasconde BankBot.

Il codice malevolo viene innescato dopo 20 minuti dalla prima esecuzione del gioco, attraverso un avviso che compare sul dispositivo e che richiede all'utente di abilitare "Google Service". Dopo aver cliccato su OK, l'unico modo per far scomparire l'avviso, l'utente viene indirizzato sul menu di Accessibilità di Android, nel quale comparirà il nuovo "Google Service" creato dal malware.

La descrizione visualizzata a questo punto, presa dai Termini del Servizio originali di Google, chiede un nuovo OK attraverso il quale l'utente fornisce i permessi di accessibilità a BankBot, dando così la massima libertà al malware di svolgere qualsiasi attività pericolosa, tra cui il furto dei dati della carta di credito.

Gli utenti che nell'ultimo mese hanno scaricato molte app da Google Play potrebbero avere il dubbio che il dispositivo sia stato colpito da questo malware. Controllare la presenza di Jewels Star Classic non è sufficiente, perché i criminali cambiano spesso l'app usata per diffondere BankBot.

Gli indicatori da controllare per verificare la presenza di infezione sono principalmente due: la presenza di un'app chiamata "Google Update" o "System Update" tra gli amministratori attivi del dispositivo e la visualizzazione continua dell'avviso "Google Service".

Per pulire manualmente il dispositivo bisogna innanzitutto disabilitare i diritti di amministratore per "System Update" e poi disinstallare "Google Update". Tuttavia individuare l'app che ha avviato il processo di infezione non è facile, a causa del ritardo di 20 minuti imposto all'inizio delle attività malevole, ma anche perché l'app fasulla funziona apparentemente come dovrebbe.

Per trovare e rimuovere la minaccia e tutti i suoi componenti, ESET raccomanda l'uso di una soluzione di sicurezza mobile affidabile ed efficace.

Commenti

Posta un commento

Che ne pensi?